¡Hola a todos!

Soy Vicente y voy a comenzar a

desarrollar el tema de nuestro blog que trata sobre los diferentes tipos de amenazas, malware y algunos sistemas de defensa que podemos usar para

combatirlos.

En la parte de Amenazas hablaremos tanto de las pasivas como de las activas, así como de los

diferentes tipos que pertenecen a cada una de ellas. Haremos especial hincapié

en ataques como el Sniffing y el DoS, viendo en que consisten y como

podemos proteger nuestros equipos para evitarlos.

Por otro lado trataremos

el tema de los tipos de Malware, sí, aquellos programitas que tantos quebraderos de

cabeza nos han dado con nuestros equipos. Veremos una gran variedad de

ellos, como se comportan, que riesgos suponen, como podemos evitarlos y cuales

son los más utilizados en la actualidad.

Finalmente, hablaremos sobre

uno de los temas más importantes de esta sección, los Sistemas de Defensa que podemos usar para prevenir y evitar diversos tipos

de amenaza.

Una vez dicho todo esto,

¡Comenzamos!

Amenazas Pasivas

- Interceptación: Se produce cuando alguien no autorizado está accediendo a información confidencial. Un claro ejemplo de esta amenaza es

el Sniffing.

- Sniffing:

- ¿Qué es?

El Sniffing es una técnica pasiva de interceptación que se basa en el robo de información sin realizar ninguna modificación sobre la misma.

Para conseguir este objetivo se utilizan los Sniffers, que son analizadores de paquetes que monitorizan toda la información que pasa a través de una red. Estos dispositivos ponen la tarjeta de red en modo “promiscuo”, de forma que captura todos los paquetes incluyendo los que descartaría normalmente. De esta forma se puede observar, almacenar e interpretar todo el tráfico que viaja a través de la red (Contraseñas, datos bancarios, conversaciones privadas, correos electrónicos etc).

- ¿Cómo podemos evitarlo?

A nivel de hardware podemos segmentar la red por medio de Switches, que son dispositivos encargados de enviar paquetes solo al equipo destino, a diferencia del HUB, que trasmite a todos los equipos que se encuentran en la red.De esta forma, el único tráfico que podrá capturar un equipo será el que se encuentre él como destinatario.

A nivel de software podemos recurrir a la criptografía, es decir, a la utilización de algoritmos matemáticos para ocultar la información de nuestros mensajes y que solo el destinatario sea capaz de obtener la información en claro.

La criptografía se puede aplicar a distintos niveles, tanto de enlace como de extremo a extremo. Un claro ejemplo de cifrado extremo a extremo es el protocolo SSL, que Patricia explicará próximamente en la sección de Protocolos de Seguridad.

Amenazas Activas

- Interrupción: Se produce cuando un objeto o dato se destruye, se hace inutilizable o pasa a no estar disponible. Un claro ejemplo de interrupción de servicio es el ataque DoS (Deny of Service).

- DoS

- ¿Qué es?Es un tipo de ataque a una red que causa que un servicio o recurso de una organización quede inaccesible durante un período indefinido de tiempo.Esto se lleva a cabo provocando la pérdida de conexión de la red por la saturación generada a partir de un aumento malintencionado del tráfico.Como dato adicional quiero aportar que mediante este ataque se han llegado a inhabilitar páginas como la de Visa, MasterCard, PayPal, la del Ministerio de Cultura de España o la de la SGAE.Entre los diferentes métodos de ataque DoS distinguimos:

Inundación SYN (SYN Flood)

Este método se basa en el envío de una gran flujo de paquetes TCP/SYN por parte del atacante al destino objetivo. Este último toma cada paquete como una petición de conexión, por lo que intenta establecerla enviando un paquete TCP/SYN-ACK y esperando de forma consecutiva otro TCP/ACK de respuesta. El atacante no envía ningún tipo de respuesta mientras el destino se queda a la espera de la misma, lo que supone el consumo de recursos que reserva el servidor a esa conexión y por lo tanto la reducción de disponibilidad.

Inundación ICMP (ICMP Flood) y SMURF

Es un método DoS basado en el envío de forma masiva de paquetes ICMP Echo Request, también conocido como Ping, a la víctima, de forma que esta tenga que enviar un paquete de respuesta (Pong) agotando así su ancho de banda.Una variante de la Inundación ICMP es el ataque Smurf, que tiene un efecto más amplificado debido a que los paquetes ICMP Echo Request se envían a una dirección IP de broadcast usando a la víctima como IP de origen, de forma que esta espera la respuesta de todos los equipos conectados a la red.Inundación UDP (UDP Flood)

Este método DoS consiste en realizar un envío masivo de paquetes UDP a puertos aleatorios de la víctima, obligando a esta a responder con una gran cantidad de paquetes ICMP.A diferencia del protocolo TCP, UDP no requiere conexión por lo que este tipo de ataques siempre suele producirse junto con IP Spoofing, amenaza que explicaremos más adelante.Por otro lado, el ataque de Denegación de Servicio puede aumentar su grado de efecto generando grandes flujos de información desde varios puntos de conexión al mismo tiempo. Esta ampliación del DoS también es conocida como Distributed Denial of Service (DDoS).

Este tipo de ataque se realiza a través de una Botnet,un conjunto de ordenadores infectados llamados bots o zombies que son controlados de forma remota por el creador de la misma (Pastor). - ¿Cómo podemos evitar estos ataques?

Principalmente estos ataques pueden evitarse con la actuación de un Firewall y un IDS (Dispositivos que veremos más a fondo en futuras actualizaciones) bien configurados.Por ejemplo podemos hacer uso de Iptables y Snort respectivamente, añadiendo reglas que regulen el número de intentos de conexión por segundo que pueden aceptarse (Descartando los paquetes que superen ese límite)e insertando alertas que adviertan de intentos de ataque para poder tomar medidas antes que sea demasiado tarde.

- Modificación: Se produce cuando alguien no autorizado además del acceso consigue modificar un objeto o dato e incluso destruirlo, comprometiendo así la integridad de la información intercambiada en la red. Algunos de los ataques que implican modificación son la técnica de Man in the middle y el Pharming.

- Man in the middle

Es un tipo de ataque en el que una tercera persona tiene la posibilidad de interceptar la comunicación entre dos partes sin que estas sean conscientes de su presencia. De esta forma el atacante tiene la posibilidad de leer, modificar, insertar o eliminar mensajes entre ellos. - PharmingEste tipo de ataque se basa en la falsificación del DNS (Domain Name System) para así redirigir a la víctima a una página Web falsa, normalmente con apariencia idéntica a la original, con el fin de cometer algún determinado tipo de fraude (Robo de información personal, contraseñas, cuentas bancarias etc).

- Fabricación: Se produce cuando alguien no autorizado inserta objetos o datos falsificados, intentando conseguir un objeto similar al atacado y así poner en duda la originalidad entre uno y otro.

Malware

En primer lugar vamos a comenzar describiendo lo que es conocido como malware:

Malware (Malicious software), también llamado badware, código maligno, software malicioso o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.

El término virus informático suele aplicarse de forma incorrecta para referirse a todos los tipos de malware, incluidos los virus verdaderos.

En la actualidad y dado que los antiguos llamados virus informáticos ahora comparten funciones con sus otras familias, se denomina directamente a cualquier parásito/infección, directamente como un “malware”.

A continuación vamos a describir los diferentes tipos de malware más conocidos en la actualidad.

- Virus: Los virus Informáticos son sencillamente programas maliciosos (malwares) que “infectan” a otros archivos del sistema con la intención de modificarlo o dañarlo. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infección. Su nombre lo adoptan de la similitud que tienen con los virus biológicos que afectan a los humanos, donde los antibióticos en este caso serían los programas Antivirus.

- Gusanos: Son programas desarrollados para reproducirse por algún medio de comunicación como el correo electrónico (el más común), mensajeros o redes P2P. El objetivo de los mismos es llegar a la mayor cantidad de usuarios posible y lograr distribuir otros tipos de códigos maliciosos que se mencionarán a continuación. Estos últimos serán los encargados de llevar a cabo el engaño, robo o estafa. Otro objetivo muy común de los gusanos es realizar ataques de DDoS contra sitios webs específicos o incluso eliminar "virus que son competencia" para el negocio que se intente realizar.

- Troyano: En la teoría, un troyano no es virus, ya que no cumple con todas las características de los mismos, pero debido a que estas amenazas pueden propagarse de igual manera, suele incluírselos dentro del mismo grupo. Un troyano es un pequeño programa generalmente alojado dentro de otra aplicación (un archivo) normal. Su objetivo es pasar inadvertido al usuario e instalarse en el sistema cuando este ejecuta el archivo "huésped". Luego de instalarse, pueden realizar las más diversas tareas, ocultas al usuario. Actualmente se los utiliza para la instalación de otros malware como backdoors y permitir el acceso al sistema al creador de la amenaza. Algunos troyanos, los menos, simulan realizar una función útil al usuario a la vez que también realizan la acción dañina. La similitud con el "caballo de Troya" de los griegos es evidente y debido a esa característica recibieron su nombre.

- Adware: El adware es un software que despliega publicidad de distintos productos o servicios. Estas aplicaciones incluyen código adicional que muestra la publicidad en ventanas emergentes, o a través de una barra que aparece en la pantalla simulando ofrecer distintos servicios útiles para el usuario. Generalmente, agregan iconos gráficos en las barras de herramientas de los navegadores de Internet o en los clientes de correo, la cuales tienen palabras claves predefinidas para que el usuario llegue a sitios con publicidad, sea lo que sea que esté buscando.

- Spyware: El spyware o software espía es una aplicación que recopila información sobre una persona u organización sin su conocimiento ni consentimiento. El objetivo más común es distribuirlo a empresas publicitarias u otras organizaciones interesadas. Normalmente, este software envía información a sus servidores, en función a los hábitos de navegación del usuario. También, recogen datos acerca de las webs que se navegan y la información que se solicita en esos sitios, así como direcciones IP y URLs que se visitan. Esta información es explotada para propósitos de mercadotecnia, y muchas veces es el origen de otra plaga como el SPAM, ya que pueden encarar publicidad personalizada hacia el usuario afectado. Con esta información, además es posible crear perfiles estadísticos de los hábitos de los internautas. Ambos tipos de software generalmente suelen "disfrazarse" de aplicaciones útiles y que cumplen una función al usuario, además de auto ofrecer su descarga en muchos sitios reconocidos.

- Dialer: Tratan de establecer conexión telefónica con un número de tarificación especial. Los marcadores telefónicos son legítimos siempre y cuando no incurran en las malas artes que los ha definido como Malware que son los siguientes trucos:

- No se avisa de su instalación en la página que lo suministra.

- Hace una reconexión a Internet sin previo aviso, o lo intenta.

- Se instala silenciosamente en el ordenador utilizando vulnerabilidades del navegador, programa de correo electrónico (email), otros programas de acceso a Internet o el propio sistema operativo.

- Puede dejar un acceso directo al escritorio sin conocimiento del usuario.

- Puede instalarse unido a otros programas como barras de mejora para el navegador.

- No informa de los costes de conexión.

Afortunadamente hay varios programas que pueden detectar y eliminar los dialers, entre ellos la mayoría de los antivirus actuales, sin olvidar los programas gratuitos que podemos encontrar en los enlaces que hay en esta misma página.

- Joke: Un virus joke es un tipo de virus informático, cuyo objetivo es crear algún efecto molesto o humorístico como una broma. Es el tipo de malware que menos daño produce sobre el ordenador.

- Keylogger: Aplicaciones encargadas de almacenar en un archivo todo lo que el usuario ingrese por el teclado (Capturadores de Teclado). Son ingresados por muchos troyanos para robar contraseñas e información de los equipos en los que están instalados.

- Hoax: Es un mensaje de correo electrónico con contenido falso o engañoso y atrayente. Normalmente es distribuido en cadena por sus sucesivos receptores debido a su contenido impactante que parece provenir de una fuente seria y fiable o porque el mismo mensaje pide ser reenviado. Las personas que crean este tipo de Malware suelen tener como objetivo captar direcciones de correo electrónico (para mandar correo masivo, virus, mensajes con suplantación de identidad o más Hoax a gran escala); engañar al destinatario para que revele su contraseña o acepte un archivo de malware; o confundir o manipular a la opinión pública de la sociedad Básicamente, los Hoax pueden ser:

- Alertas sobre virus incurables

- Falacias sobre personas, instituciones o empresas, mensajes de temática religiosa

- Cadenas de solidaridad

- Cadenas de la suerte

- Métodos para hacerse millonario

- Regalos de grandes compañías

- Leyendas urbanas

- Otras cadenas

- Spam:

Se llama spam, correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido, habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming. La palabra Spam proviene de la segunda guerra mundial, cuando los familiares de los soldados en guerra les enviaban comida enlatada. Entre estas comidas enlatadas estaba Spam una carne enlatada, que en los Estados Unidos era y es muy común.

Aunque se puede hacer por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico.

- Backdoors: Estos programas son diseñados para abrir una "puerta trasera" en nuestro sistema de modo tal de permitir al creador de esta aplicación tener acceso al sistema y hacer lo que desee con él.

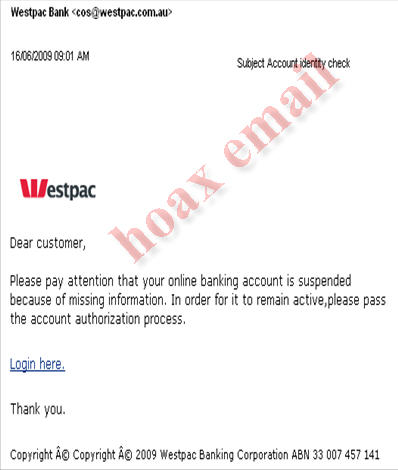

- Phishing Se utiliza para identificar la acción fraudulenta de conseguir información confidencial, vía correo electrónico o página web, con el propósito de que los usuarios de cuentas bancarias lo contesten, o entren a páginas aparentemente iguales a la del banco o de los portales con ingreso por contraseña. El phishing se basa en el envío por parte de un estafador de un mensaje electrónico o enlace de una empresa supuestamente respetable. Éstas a menudo conducen a una página Web falsificada que han creado, y te engañan para que introduzcas tu contraseña y tu información personal.

- Bombas Lógicas y Bombas de Tiempo: Las Bombas lógicas y bombas de tiempo son programas que no poseen rutinas de replicación y no pueden crear accesos remotos, pero son o forman parte de aplicaciones que causarán daño o modificaciones a los datos si son activados. Pueden ser entes individuales o formar parte de gusanos o virus. Las bombas de tiempo están programadas para liberar su carga destructiva en un momento determinado. Las bombas lógicas están programadas para liberar su carga destructiva cuando ocurren determinados eventos. El principio de una bomba de tiempo también se puede aplicar en programaciones no maliciosas. Por ejemplo el concepto de bomba de tiempo nos permite evaluar un programa por un período de tiempo, normalmente treinta días, después del cual el programa cesa de funcionar. Este es un ejemplo de programación no maliciosa que involucra el concepto de bomba de tiempo.

Después de haber visto todos estos tipos de malware, ¿cuál pensáis que es el más común en la actualidad?.

La respuesta a esta pregunta nos la da gráfico obtenido de un informe de la empresa Panda Labs del segundo cuatrimestre de 2011:

Según dicho informe la creación de troyanos ha alcanzado un nuevo record, siendo 3 de cada 4 malware creados de este tipo, por lo que es el principal arma elegida por los ciber-delincuentes. Esto supone el 76,76% de todos los programas maliciosos creados en este último cuatrimestre.

Como se muestra en la gráfica anterior los virus se encuentran en segundo lugar (12,08%), seguidos por los gusanos (6,26%) y por los adware (3,53%), categoría que se ha incrementado significativamente comparado con anteriores cuatrimestres.

Sistemas de Defensa

Para evitar que nuestro equipo caiga presa de

un ataque informático, podemos optar por usar diferentes mecanismos de defensa

como son el Firewall (Cortafuegos) y el IDS (Sistema de detección de

intrusiones).

- Cortafuegos:

La tecnología de los cortafuegos apareció en 1980, cuando internet todavía era algo novedoso. Los predecesores de los cortafuegos, en lo que a la seguridad informática se refiere, fueron routers que mantenías las redes separadas unas de otras.Para entender mejor un cortafuegos informático podemos observar la imagen de la derecha, en la que se ve claramente la función del mismo aplicada en la naturaleza. Como se puede apreciar, es una vereda ancha que se deja entre montes y sembrados para evitar que los incendios se propaguen.

En informática es algo parecido, es un dispositivo que forma parte de un sistema o red diseñado para evitar el paso a personas no autorizadas a nuestro equipo, o lo que es lo mismo, evitando que el incendio se “propague”. Un claro ejemplo de esto se puede visualizar en la siguiente imagen:

Es un dispositivo o conjunto de dispositivos que se ocupan de cifrar, descifrar, permitir o bloquear tráfico sobre un conjunto de normas establecidas en su configuración. Estos dispositivos pueden ser tanto hardware, instalado en un periférico con aspecto parecido a un router; como software, el más común y utilizado.

Como se ha mencionado anteriormente, un cortafuegos funciona implementando un filtro que deja o no pasar los paquetes que llegan a la red. Esto lo realiza mediante reglas establecidas, que se pueden hacer teniendo en cuenta los puertos de comunicación, los programas, las IP de conexión etc. Las reglas pueden ser tanto permisivas, que autoricen la comunicación, como restrictivas, que la denieguen. De esta forma podemos evitar ataques como los de tipo DoS (Denegación de servicio), configurando reglas que limiten el acceso a paquetes que lleguen con un intervalo de tiempo sospechoso. Un ejemplo de regla establecida en un cortafuegos, en este caso Iptables, para realizar esto es el siguiente:

iptables -A INPUT -p tcp --syn -m limit --limit 1/s --limit-burst 4 -j DROP

De esta forma se limita el tráfico desechando todos los paquetes de entrada que superen la cantidad de uno por minuto.

Distinguimos varios tipos de cortafuegos dependiendo del nivel al que actúan. Estos son:

- A nivel de aplicación de pasarela- Circuito a nivel de pasarela- Cortafuegos de capa de red o filtrado de paquetes- Cortafuegos de capa de aplicación- Cortafuegos personal

- IDS:

Los IDS (Sistemas de detección de intrusos) hacen referencia a mecanismos encargados de escuchar todo el tráfico de la red para detectar actividades sospechosas. Los IDS serán capaces de alertar dichas actividades y almacenar la información (IDS Pasivo), o tratarán de responder reprogramando el cortafuegos o realizando un reseteo de la conexión (IDS Reactivo). - HIDS (Sistema de detección de intrusiones en el host):Protege un único equipo, garantiza su seguridad monitorizando los eventos locales y analizando información del sistema como ficheros o logs.El HIDS actúa como un servicio en el sistema de un host, analizando información almacenada en registros y capturando paquetes de la red que salen o se introducen en el host.

- NIDS (Sistema de detección de intrusiones en la red):Garantiza la seguridad dentro de la red, analiza segmentos capturando y comprobando los paquetes transmitidos a través de la misma.NIDS necesita hardware exclusivo, que forma un sistema capacitado para analizar paquetes y detectar comportamientos anómalos. Esto es realizado con uno o más de los adaptadores de red en modo promiscuo.

Bueno y con esto queda finalizado el apartado de Amenazas, Malware y Sistemas de Defensa.

¡Esperamos que os haya gustado!

¡Esperamos que os haya gustado!

Un saludo!

¡Hola!

ResponderEliminarEste es el apartado del blog que más me gusta, ¿podríais hacer una entrada hablando de posibles maneras para detectar un ataque de denegación de servicio distribuido (ddos) o de posibles formas para evitarlo?

Es un tema bastante interesante, si echáis un ojo a las estadísticas, 1 de cada 3 organizaciones sufrieron este tipo de ataque en 2011. Son considerados uno de los principales ataques de la red.

Ánimo con el blog =)

fmdo: pss

¡Entrada actualizada!

EliminarEsperamos haberte sido de ayuda =)

Un saludo y gracias!